Zustellbarkeit

Was ist Phishing und wie können Sie sich und Kunden davor schützen?

Zustellbarkeit

Auch wenn sich die technischen Sicherheitsmaßnahmen ständig verbessern, bleibt das Phishing auch weiterhin eine der billigsten und einfachsten Möglichkeiten für Cyber-Kriminelle, an vertrauliche Daten zu gelangen.

Einfach nur durch das Anklicken eines Links auf einer Webseite oder in einer E-Mail können Opfer von Phishing-Angriffen ungewollt private Informationen an Dritte weitergeben und sich dem Risiko eines Identitätsdiebstahls aussetzen. Es besteht auch die Gefahr, dass Kreditkartendaten gestohlen werden und Sie so hohe Geldsummen verlieren.

Um zu wissen, wie Sie sich am besten schützen können, müssen Sie verstehen, was ein Phishing-Angriff ist, welche Arten es gibt und wie Sie diese erkennen können, wenn sie in Ihrem Posteingang angezeigt werden.

Lesen Sie weiter und wir werden Sie dabei unterstützen, Sicherheitsprobleme durch E-Mail-Phishing zu vermeiden und geben Ihnen Tipps, wie Sie auch Ihre Kunden schützen können.

Beim Phishing handelt es sich um einen Online-Betrug, bei dem sich Kriminelle als legitime Personen ausgeben, um die Opfer zum Austausch vertraulicher Informationen oder zur Installation von Schadprogrammen und Schadsoftware zu verleiten.

Die Bedeutung „Phishing“ entstand als englisches Wortspiel mit dem Wort „Fischen“ (to fish), da sowohl beim realen Angeln als auch beim Online-Betrug jemand einen Köder auswirft und darauf wartet, dass Benutzer oder Fische „anbeißen“.

Phishing wird als eine Art Social-Engineering-Angriff angesehen, weil es sich auf menschliches Versagen anstatt auf Hardware- oder Softwarefehler stützt.

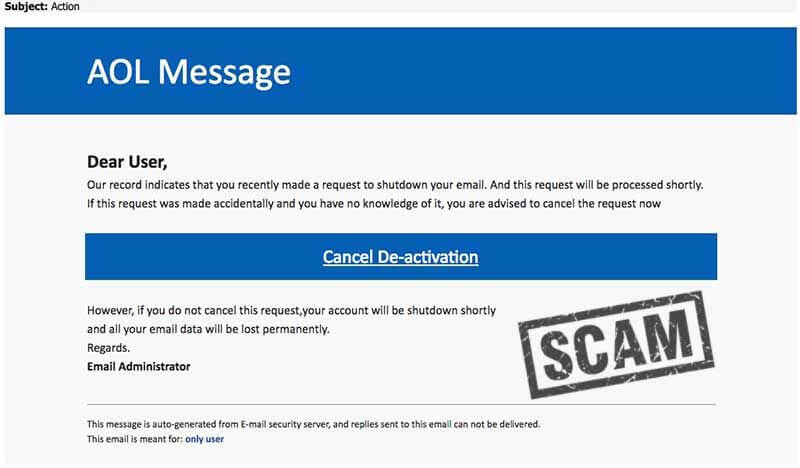

Die ersten Phishing-Angriffe erfolgten in den 1990er Jahren. Eins der ersten Beispiele ist der Versuch, Nutzernamen und Passwörter des Internetdienstes AOL zu knacken. Hacker nutzten dafür Tools wie AOHell. Obwohl AOL Benutzer warnte, fielen viele Verbraucher auf die Betrugsmasche herein, da Phishing zu dieser Zeit ein weitgehend unbekanntes Konzept war.

In diesen ersten Jahren waren Phishing-Mails noch sehr rudimentär und enthielten häufig ungewöhnliche Schreibweisen, Rechtschreibfehler, seltsame Formatierungen und verpixelte Bilder. Auch die Texte waren oft unsinnig – womit Phishing-Attacken recht einfach zu erkennen waren.

Ein Beispiel einer frühen Phishing-Mail, die auf AOL-Nutzer abzielte.

Bis heute gibt es Phishing-Mails, die sich ähnlich leicht ausmachen lassen (wir alle haben mindestens einmal die E-Mail des nigerianischen Prinzen erhalten, der uns ein kleines Vermögen hinterlassen will). Doch natürlich sind auch Hacker schlauer geworden und haben ihre Phishing-Angriffe verfeinert, sodass sich einige Attacken kaum von echten E-Mails unterscheiden lassen.

Mittlerweile beschränken sich Betrüger längst nicht mehr auf E-Mails, auch wenn diese aufgrund ihrer Beliebtheit nach wie vor einer der Top-Kanäle für Phishing-Angriffe sind. Doch darüber hinaus gibt es Phishing auch auf sozialen Netzwerken oder auch per SMS oder Messenger wie WhatsApp.

Mobile Phishing-Angriffe sind aufgrund der kleineren Bildschirme schwieriger zu erkennen. Wenn Sie beispielsweise Ihre E-Mails am Smartphone lesen, ist es schwerer typische Warnsignale wie etwa die URL oder die Absenderadresse auf einen Blick zu sehen.

Um sich besser zu schützen, ist es daher wichtig zu verstehen, wie Phishing genau funktioniert.

Ein einfacher Phishing-Angriff möchte einen Nutzer dazu verleiten, seine persönlichen Daten oder vertrauliche Informationen preiszugeben.

Diese Angriffe passieren am laufenden Band, und zwar insbesondere per E-Mail. Jeden Tag werden 347 Milliarden E-Mails versendet. Das macht den Kanal ideal für Cyber-Kriminelle, weil sie so selbst bei kleinen Erfolgsquoten immer noch sehr viele Menschen betrügen können.

Wenn beispielsweise nur 1 % der täglichen E-Mails ein Phishing-Angriff sind und auch davon nur 1 % funktionieren, sind das 34,7 Millionen erfolgreiche Attacken pro Tag!

Tatsächlich gibt es sehr viel mehr Betrugsversuche pro Tag. Dagegen können wir wenig anrichten. Doch wir können Ihnen dabei helfen, die Erfolgsquote der Betrüger zu senken.

„Ein sehr großer Teil des weltweiten E-Mail-Verkehrs ist in Wirklichkeit Betrug oder Phishing, um so Informationen oder Anmeldedaten zu stehlen. Es passiert schnell ein Opfer solcher E-Mails zu werden und kann heutzutage jeden treffen.

Ein Phishing-Angriff kann ein bestimmtes Ziel haben, wie Menschen, die ein bestimmtes Produkt oder Dienst verwenden. Häufig nutzen Hacker dabei Websites, die sehr viele Menschen verwenden wie Amazon, PayPal oder Telekom.

Sie können aber auch wahllos erfolgen und der Öffentlichkeit mit gefälschten Wettbewerben und Preisen nachjagen.

In beiden Fällen werden die Opfer aufgefordert, ihren Namen, ihre E-Mail-Adresse und in einigen Fällen auch ihre Passwörter und Bankdaten einzugeben.

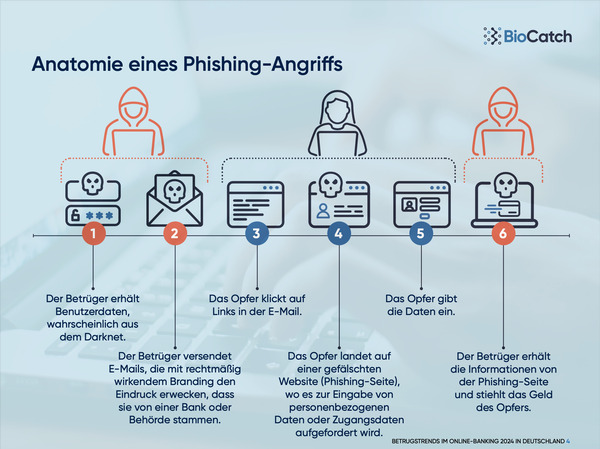

So läuft ein Phishing-Angriff ab. (Quelle: BioCatch / Datensicherheit.de)

Eine dritte Option ist ein bösartiger E-Mail-Anhang. Nutzer werden aufgefordert, diesen herunterzuladen. Häufig laden Sie sich damit eine böswillige Nutzlast (malicious payload) herunter, die in einem Word-Dokument versteckt ist.

Sobald diese auf Ihrem Gerät ist, erfordert diese die Ausführung von Makros. Wenn Sie das Dokument dann öffnen wollen, kommt häufig die Anfrage Ihre Software zu aktualisieren – und damit gewisse Nutzungseinwilligungen zu geben, angeblich um das Dokument sehen zu können. In dem Moment, in dem Sie dem zustimmen, lassen Sie die Hacker in Ihr System.

Es gibt viele Möglichkeiten für Betrüger, Ihre E-Mail-Adresse abzugreifen und sie mit einem von Ihnen verwendeten Dienst in Verbindung zu bringen.

Dies kann ohne Ihr Wissen oder das Wissen des Dienstanbieters geschehen. Hier sind ein paar Beispiele:

Phishing ist über die Jahre differenzierter geworden. Entsprechend unterscheidet man zwischen verschiedenen Arten von Phishing. Wir stellen Ihnen die gängigsten vor.

Der Spray-und-Pray-Ansatz (auf Deutsch übersetzt in etwa: sprühen und beten) ist der simpelste Phishing-Angriff. Dabei schicken die Kriminellen die gleiche betrügerische Nachricht nach dem Gießkannenprinzip (sprühen) an so viele Empfänger wie möglich hinaus. In der Regel vermitteln diese Nachrichten ein Gefühl der Dringlichkeit, zum Beispiel durch Ausdrücke wie „wichtig“ oder „Sie müssen jetzt Ihren Preis abholen!“

Empfänger sollten das Gefühl haben, sofort handeln zu müssen, was die Chance erhöht, dass sie ohne viel nachzudenken, den Anweisungen der Phishing-Mail folgen.

Manchmal ist dabei nicht mal ein Link involviert und Hacker fragen direkt in der E-Mail nach sensiblen Informationen. Diese Massen-Angriffe sind selten erfolgreich. Doch selbst wenn nur sehr wenige Nutzer darauf hereinfallen, ist das für Betrüger eine sehr einfache Methode und somit dennoch lohnenswert.

Speer-Phishing (angelehnt ans gezielte Angeln eines Fisches mit dem Speer) ist eine weitere beliebte Phishing-Taktik. Im Gegensatz zu den Massen-Mails beim Spray und Pray nutzen Hacker bei Speer-Phishing personalisierte Nachrichten.

So kann es sein, dass Betrüger Angestellte eines bestimmten Unternehmens angreifen wollen und dazu Ihre E-Mail im Stil dieser Marke nachbilden. Manchmal werden diese Speerfisch-Mails an ganze Abteilungen oder ans gesamte Unternehmen geschickt, aber auch gezielt an einzelne Mitarbeitende.

Gerade wenn sich Betrüger die Mühe machen, ihre E-Mail sehr genau auf eine Person abzustimmen, haben sie im Vorfeld viele Informationen gesammelt, die Ihren Phishing-Angriff sehr echt wirken lässt. Das erfordert mehr Vorarbeit, ist aber auch erfolgreicher. Die hochkarätigsten Cyber-Angriffe werden entsprechend auf diese Art ausgeübt.

Eine typische Speer-Phishing-Mail ist so aufgemacht, dass sie aussieht, als ob sie von jemandem in der Organisation käme, zum Beispiel von der IT-Abteilung. Häufig gibt es darin den Aufruf ein Passwort zu ändern. Das Design der Nachricht und weiterer Websites hält sich dabei sehr genau an die Markengestaltung der Firma. Da solche Täuschungen nicht so leicht zu erkennen sind, sind sie sehr effektiv.

Clone-Phishing-E-Mails sind nahezu identisch mit einer E-Mail, die Sie bereits erhalten haben. In diesem Fall wird die neue E-Mail von einer gefälschten Adresse gesendet, die der ursprünglichen ähnelt. Beispiel: help@appplehelp.com anstatt von help@apple.com (beachten Sie die drei „P“).

Der einzige Unterschied zwischen der Originalnachricht und der geklonten E-Mail sind die Links und Anhänge. Anders als in der ursprünglichen E-Mail werden sie in der gefälschten Nachricht an betrügerische Seiten geleitet oder es soll Malware installiert werden.

Hierbei werden hochkarätige Personen wie Vorstandsmitglieder oder Mitglieder des Finanz- oder IT-Teams eines Unternehmens angegriffen. Die E-Mail scheint von einer vertrauenswürdigen Quelle zu stammen, wie vom CEO Ihres Unternehmens.

Dieser Angriff ist in der Umsetzung schwieriger, da die Hacker zunächst die exakten Ziele auskundschaften und eine Möglichkeit finden müssen, sich als CEO auszugeben. Doch die Ausbeutung ist lohnenswert.

Denn hochrangige Angestellte haben häufig wertvollere Informationen, etwa zum Bankkonto des Unternehmens. Posteingänge wie GSuite können solche Angriffe minimieren, indem sie den jeweiligen E-Mail-Adressen auch Profilbilder zuteilen oder Funktionen wie Whitelisting nutzen.

E-Mail-Spoofing-Angriffe sind meist „dringende“ Anfragen einer Marke oder eines leitenden Angestellten einer Marke. Diese E-Mails sind eine Social-Engineering-Taktik, mit der andere Mitarbeiter oder Kunden dazu gebracht werden sollen, ihre Bankkontodaten oder Kreditkartennummer anzugeben oder eine Spende zu tätigen.

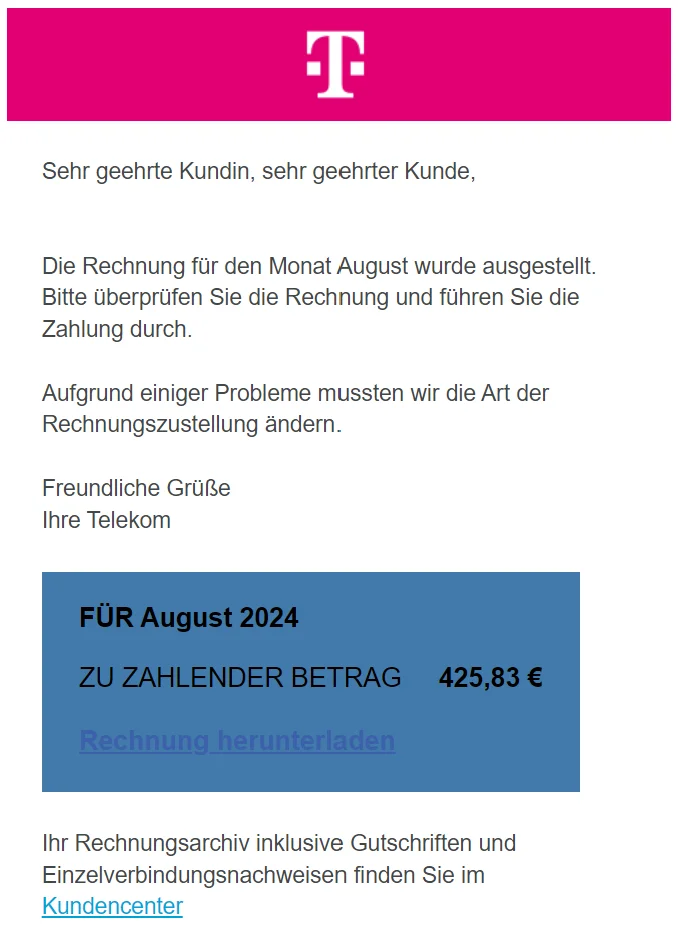

Besonders beliebte Service-Anbieter geraten dabei häufiger ins Visier solcher Spoofing-Angriffe. Hier ist zum Beispiel ein aktuelles Beispiel von Betrügern, die vorgeben, die Telekom zu sein.

Ein Spoofing-Beispiel. (Quelle: Verbraucherzentrale)

Sobald Sie auf einen der Links klicken, werden Sie zu einer Zahlungsseite weitergeleitet, auf der Sie dann Ihre persönlichen Kontoinformationen eingeben – die dann natürlich bei den Betrügern landen.

Ähnlich wie beim Cloning, beinhaltet der Pharming-Betrug eine identische Kopie einer echten Website. Dabei achten Hacker darauf, dass die Domain und die URL der gefälschten Website zur IP-Adresse passen. Wenn das gelingt, können Kriminelle so den echten Traffic einer Website zu ihrer betrügerischen Domain leiten.

Das ist vermutlich einer der gefährlichsten Phishing-Angriffe, da Nutzer diese Attacken nicht erkennen können und die DNS-Einträge nicht von dem wahren Besitzer der Domain kontrolliert werden. Das heißt, wenn jemand Ihr Unternehmen dafür missbraucht, können Sie Ihre Kunden natürlich warnen, aber zur gefälschten Domain haben Sie keinen Zugriff.

Typo-Squatting funktioniert so ähnlich wie Pharming, wobei die Angreifer dabei die Domain, die sie fälschen, nicht vollständig kopieren.

Oftmals nutzen Betrüger hier kleine Rechtschreibfehler oder eine Variante einer Schreibweise in der URL, die Nutzern nicht sofort auffällt. Zum Beispiel:

Das menschliche Gehirn tendiert dazu, solche Fehler automatisch zu korrigieren, sodass uns diese gar nicht auffallen. Dadurch können Betrüger durch diese Tricks Nutzer hinters Licht führen.

Beim Click-Jacking versteckt sich ein betrügerischer Link hinter einem echt aussehenden Button. Klickt ein Nutzer beispielsweise auf den Button mit der Aufschrift „Produkt kaufen“, lädt er sich stattdessen eine Malware herunter.

Angler-Phishing ist eine Strategie, die häufig in Verbindung mit Social-Media-Kanälen auftaucht. Sie bekommen beispielsweise eine Facebook-Benachrichtigung mit dem Text „Erinnerst du dich noch an unsere Paris-Reise?“

Beim Klicken auf den vermeintlichen Facebook-Link landen Sie dann aber auf der Anmelde-Seite. Viele Nutzer vermuten hier einen Fehler und melden sich an, indem sie ihren Nutzernamen und ihr Passwort eingeben.

Das Problem: Das war keine echte Facebook-Mail und auch keine echte Anmelde-Seite und Betrüger haben nun Ihre Anmeldeinformationen, mit denen sie dann zum Beispiel von Ihrem Profil aus betrügerische Nachrichten an Ihre Freunde schicken können.

Angler-Phishing kann auch direkt auf den sozialen Netzwerken erfolgen, etwa wenn Ihnen ein Bot auf Instagram eine Direktnachricht mit einem verkürzten Link schickt, über den Sie auf einer Malware-Seite landen.

Das mag noch relativ primitiv erscheinen, aber Hacker entwickeln stets neue Social-Media-Angriffe. Sie mögen sich zum Beispiel als eine andere Person ausgeben (was mit so vielen öffentlich zugänglichen Fotos und Informationen gar nicht so schwer ist).

Einige Betrüger sind dabei geduldig und schicken lange erst echte Nachrichten, bis sie mal eine Phishing-Nachricht dazwischen einschleusen. Das bringt noch einen weiteren Vorteil. Über die längere Unterhaltung hinaus erfahren sie mehr über Sie – und können diese Informationen wiederum für weitere Attacken nutzen.

Neben E-Mail sind Messaging-Kanäle ebenfalls beliebt für Phishing-Angriffe. Kein Wunder, heutzutage haben schließlich die meisten von uns ein Smartphone. Und mit der wachsenden Beliebtheit von Nachrichtendiensten wie RCS oder WhatsApp, tummeln sich auch dort mehr Betrüger.

Smishing ist dabei ein Phishing-Angriff per Messenger oder SMS (SMS + Phishing = Smishing).

SMS-Angriffe funktionieren dabei nach den gleichen Prinzipien wie E-Mail-Angriffe. Sie zielen darauf ab, Nutzer in die Irre zu führen, um ihnen wertvolle Informationen und Zugangsdaten zu entlocken oder damit sie auf einen betrügerischen Link klicken.

Smishing kann dabei so simpel sein, wie das Verschicken eines Fake-Links. Es gibt aber auch durchaus ausgefeilte Varianten, wie etwa Scams zur Zwei-Faktor-Authentifizierung (2FA).

Hierbei sammeln Hacker oftmals schon viele Informationen und kontaktieren Sie dann unter einem echt wirkenden Vorwand per SMS, um angeblich Ihre Identität zu prüfen. Die Betrüger geben sich zum Beispiel als Kundenservice-Mitarbeiter Ihres Internet-Anbieters an und fordern Sie dazu auf, einen 2FA-Code durchzugeben, um Sie als Kunde zu verifizieren.

Diesen erhalten sie tatsächlich in dem Moment per E-Mail, SMS oder auch WhatsApp (häufig, weil im Hintergrund die Betrüger bereits einen Angriff auf Ihr Konto planen und der echte Anbieter Ihnen einen Verifizierungscode geschickt hat). Wenn Sie den Code durchgeben, können sich Betrüger in Ihr jeweiliges Konto einloggen.

Vishing steht im Englischen für Voice Phishing, also Phishing per Telefon. Dabei nutzen Angreifer Telefonanrufe, um Ihren Opfern sensible Daten zu entlocken. Auch hier steht die Manipulation der Opfer im Vordergrund.

Vishing-Angreifer mögen sich dabei als Ihre Bank oder Versicherung ausgeben – also eine Organisation, der Sie vertrauen. Dann behaupten die Betrüger, es gäbe verdächtiges Verhalten auf Ihrem Konto, ein Problem mit Ihrem Kauf oder etwas Dringendes, das Sie sofort beheben müssen.

Das passiert auch durchaus in Kombination mit E-Mails. Dabei senden Ihnen die Betrüger im Vorfeld eine Nachricht, die angeblich von Ihrer Bank stammt und warnen Sie darin vor einem Angriff auf Ihrem Konto. In dieser E-Mail steht dann eine Telefonnummer, die Sie anrufen sollen. Wenn Sie anrufen, landen Sie natürlich nicht bei Ihrer Bank, sondern bei den Betrügern in der Leitung.

Bei derartigen E-Mails ist es ratsam, über Ihren Browser zur Website Ihrer Bank zu gehen und von dort aus den Kundenservice zu kontaktieren. Hier können Sie dann direkt prüfen, ob die Mail echt war oder ein Vishing-Angriff dahinter steckt.

Beim Quishing machen sich Betrüger das Scannen von QR-Codes zunutze. Dabei erstellen Hacker echt wirkende QR-Codes, die angeblich von Ihrer Bank oder dem Supermarkt um die Ecke stammen.

Sie scannen aber in Wirklichkeit einen Link, mit dem Sie auf einer betrügerischen Website landen. Das kann auch zunächst echt aussehen (also wirklich wie die Website Ihrer Bank). Sie werden dann relativ schnell zu einem Formular geleitet, auf dem Sie dann persönliche Informationen eingeben sollen.

Quishing-Angriffe sind schwer zu erkennen, weil Sie beim Blick auf einen QR-Code nicht wie bei einer URL erkennen können, ob der Link echt ist oder nicht.

Mit neuen öffentlichen Tools der künstlichen Intelligenz (KI) wie ChatGPT können Betrüger leichter echt aussehende Phishing-E-Mails verschicken, und das sogar in mehreren Sprachen.

So ist es nicht verwunderlich, dass seit dem Launch von ChatGPT und Co. die Anzahl von Phishing-Mails um 1 200 % gestiegen ist.

Durch die Fähigkeiten generativer KI, die E-Mails überzeugender und authentischer zu gestalten, ist Phishing leichter geworden und die echter wirkenden E-Mails verleiten auch mehr Nutzer dazu, auf betrügerische Links zu klicken.

Doch auch andere KI-Tools kommen zum Einsatz, etwa um Datenbanken nach E-Mail-Adressen zu durchforsten.

Auch wenn Angreifer immer geschickter werden, gibt es weiterhin einige Schlüsselfaktoren, anhand derer Sie Phishing erkennen können.

Die E-Mail-Adresse des Absenders gibt Ihnen die Informationen, die Sie benötigen: Überprüfen Sie, ob Sie jemals etwas vom selben Absender erhalten haben.

Wenn der Angreifer intelligent genug war, hat er die Absenderadresse gut maskiert und oft liegt der Unterschied bei nur einem Buchstaben, sodass Sie den Unterschied möglicherweise nicht einmal feststellen werden, wenn Sie nicht genau hinsehen.

Wenn Sie eine Nachricht von einem offizielle aussehenden Unternehmenskonto erhalten haben, (wie z. B. „support@mailjet-com.com“), sollten Sie unbedingt erst prüfen, ob es sich wirklich um die E-Mail Domain des Unternehmens handelt.

Selbst wenn die Nachricht mit der richtigen Rechtschreibung und Grammatik, der richtigen Formatierung und dem richtigen Firmenlogo legitim aussieht, kann es sich dennoch um ein betrügerisches Konto handeln.

Was unbedingt überprüft werden sollte: Enthält die Domain etwas anderes als gewöhnlich (z. B. das Hinzufügen eines Suffixes zu einem Domainnamen oder Bindestriche, die bislang nie verwendet wurden).

Noch wichtiger ist jedoch, dass seriöse Marken Sie niemals auffordern werden, persönliche Informationen per E-Mail zu übermitteln.

Auf den ersten Blick bemerkt man es oft nicht, aber Phishing-Mails verraten sich selbst durch kleine Tippfehler. Viele Phishing-Angriffe sind nicht sehr gut geplant, insbesondere Spray-and-Pray-Angriffe, und die Nachrichten können Rechtschreib- und Grammatikfehler enthalten.

Offizielle Nachrichten von größeren Unternehmen enthalten nur sehr selten Rechtschreib- oder Grammatikfehler. Nachrichten mit Fehlern oder schlechtem Stil sollten daher als sofortiger Hinweis darauf dienen, dass die Nachricht möglicherweise nicht legitim ist.

Bei E-Mail Phishing-Nachrichten wird der Benutzer häufig aufgefordert, auf einen Link für eine gefälschte Phishing-Website zu klicken, die für böswillige Zwecke erstellt wurde. Die URL sieht legitim aus, es gibt jedoch kleine Fehler wie fehlende oder vertauschte Buchstaben.

Wenn die Nachricht seltsam erscheint, ist es immer ratsam, sich eine Sekunde Zeit zu nehmen, um den Link genauer zu prüfen, indem Sie mit dem Mauszeiger darüberfahren und so festzustellen, ob sich die Webadresse von der tatsächlichen unterscheidet. Klicken Sie zudem keinesfalls auf Dateianhänge.

Sie können die Marke jederzeit über ihre öffentliche E-Mail-Adresse oder Telefonnummer kontaktieren und zur Sicherheit nachfragen, bevor Sie etwas Verdächtiges anklicken.

Ist die E-Mail an Sie adressiert oder handelt es sich um eine allgemeine Begrüßung wie „Hallo, Herr oder Frau“ oder nur „Sehr geehrter Kunde“. Wenn eine seriöse E-Mail nach persönlichen Daten fragt, werden Sie wahrscheinlich persönlich angesprochen.

Wenn Sie dieses Detail erkennen, überprüfen Sie, ob es sich bei der E-Mail um einen Phishing-Versuch oder um eine seriöse E-Mail handelt, und achten Sie auf andere Warnhinweise.

Die meisten Bankdienste, Online-Banking-Institute und andere seriöse Unternehmen werden Sie niemals unaufgefordert nach persönlichen oder finanziellen Daten fragen. Wenn Sie nach persönlichen Daten gefragt werden, sollten Sie überprüfen, ob der Absender der E-Mail echt ist.

Viele Phishing-Angriffe enthalten Nachrichten, die vor Problemen mit Ihrem Konto oder mit Ihrer Zahlung warnen. Der Angreifer versucht so, Sie schnell und unüberlegt zum Handeln zu bewegen.

Wenn Sie einen dringenden Handlungsbedarf erhalten, denken Sie daran, dass die meisten Unternehmen Ihre Kunden nicht mit Drohungen einer Sperrung oder kurzfristigen Zahlungen per E-Mail kontaktieren würden.

In diesen Fällen ist es noch wichtiger, die Links in der Nachricht und die Absenderadresse zu überprüfen. Am besten ist es, wenn Sie sich auf der Website des Unternehmens anmelden und dort schauen, ob Sie eine Nachricht bekommen haben.

Es tut uns leid, hier so ehrlich sein zu müssen, aber jede Nachricht, die behauptet, dass Sie eine teure Kreuzfahrt oder im Lotto gewonnen haben, ist höchstwahrscheinlich Phishing.

Wenn Sie aber tatsächlich gewonnen haben sollten: Herzlichen Glückwunsch!

Übrigens: Als E-Mail-Absender sollten Sie bei gewissen Wörtern, die wie Spam klingen („Alles gratis!“ „Einmalige Chance“, etc.) grundsätzlich vorsichtig sein, um dadurch nicht womöglich im Spamfilter zu landen.

Wenn Sie Opfer eines Phishing-Angriffs geworden sind, müssen Sie zuerst unbedingt sofort alle Ihre Passwörter ändern. Es empfiehlt sich, nicht nur das Passwort für den einen gehackten Dienst zu ändern, sondern alle Passwörter.

Verwenden Sie künftig einen Passwortmanager, um das Risiko zu verringern, und stellen Sie sicher, dass Sie eine Antiviruslösung mit aktuellen Funktionen für sicheres Surfen im Internet installiert haben.

Außerdem ist es immer gut, sich an den Dienstanbieter zu wenden, der in der Phishing-Attacke nachgeahmt wurde und dessen zusätzliche Anweisungen zu befolgen.

„Vermeiden Sie es, auf E-Mail-URLs zu klicken, bei denen Sie sich nicht absolut sicher sind. Wenn Sie es doch getan haben und danach Zweifel haben, ändern Sie sofort Ihre Kontodaten und implementieren Sie einen MFA-Schutz für Ihr Konto, um es sicherer zu machen.

Es gibt einige Vorsichtsmaßnahmen, mit denen Sie sich vor Phishing schützen können.

Wenn Sie Ihre Mitarbeitenden (und letztlich Ihr eigenes Unternehmen) vor Phishing-Angriffen schützen wollen, empfehlen wir Ihnen folgende Maßnahmen.

Als E-Mail-Sender haben Sie gleich zwei Schutzfunktionen zu leisten: Ihre eigene Absender-Reputation und Sicherheit sowie der Schutz Ihrer Kunden.

Genau dazu wurden Verfahren zur E-Mail-Authentifizierung für Absender entwickelt. Die E-Mail-Authentifizierung ist ein Prozess, bei der die Echtheit eines E-Mail-Absenders verifiziert wird. Dazu gibt es drei Standard-Protokolle, die Sie dazu einrichten sollten:

Diese Protokolle verifizieren die Identität des Absenders, verhindern Spoofing und Phishing-Attacken und verbessern insgesamt die Sicherheit und Zustellbarkeit Ihrer E-Mails.

Im folgenden Video erklären wir Ihnen, wie Sie diese Protokolle einrichten können.

Als Zusatzmaßnahme können Sie zudem BIMI beantragen. Die Brand Indicators for Message Identification ist ein innovatives E-Mail-Authentifizierungsprotokoll, das Markenlogos direkt im E-Mail-Posteingang anzeigt, um die Legitimität zu bestätigen.

Darüber hinaus ist es empfehlenswert, Ihren Kunden ausdrückliche Hinweise zum Umgang mit verdächtigen E-Mails zu geben.

Schaffen Sie zudem ein zugängliches System für Benutzer, um Phishing-Versuche zu melden.

Auch wenn es das Phänomen schon seit 30 Jahren gibt, stellt Phishing-Betrug weiterhin eine Bedrohung dar. Denn es ist einfach durchzuführen und es funktioniert.

Wenn Sie also auf eine Pop-up-Nachricht oder verdächtige E-Mails von einer unbekannten Person stoßen oder auf ein Unternehmen, dessen Service Sie nicht nutzen – klicken Sie nichts an.

Sie können nie vorsichtig genug sein, wenn es um die Nutzung des Internets geht. Treffen Sie vorbeugende Maßnahmen und stellen Sie sicher, dass Sie auf der sicheren Seite sind, wenn Sie Online-Einkäufe tätigen, oder Benutzernamen und Passwörter eingeben.

Zur Authentifizierung und zum Schutz Ihrer E-Mail-Domain finden Sie hier auch eine ausführliche Anleitung, um SPF und DKIM einzurichten.

***

Dies ist eine aktualisierte Version des Blog-Artikels „Wie Phishing funktioniert und wie Sie sich am besten schützen“, der 2023 auf dem Mailjet-Blog veröffentlicht wurde.