Entregabilidad

¿Qué es el phishing?

Entregabilidad

Aunque las medidas de seguridad técnicas mejoran constantemente, el phishing sigue siendo una de las formas más económicas y sencillas que los hackers tienen a su alcance para acceder a información sensible.

Basta con hacer clic en un enlace (tan fácil como eso) para ser susceptible de compartir información privada y acabar siendo víctima de un robo de identidad.

Para saber cómo protegerte, tienes que entender qué es un ataque de phishing, qué tipos hay y cómo puedes reconocerlos si aparecen en tu bandeja de entrada.

Sigue leyendo y te ayudamos a evitar problemas de seguridad derivados de este tipo de ataques, además de ofrecer consejos sobre cómo proteger también a tus clientes.

El phishing es una estafa online con la que los hackers se hacen pasar por entidades legítimas para engañar a las víctimas y conseguir que compartan información confidencial o se instalen malware.

El término phishing es un juego de palabras derivado de «fishing» (pescar en inglés), ya que en ambos casos alguien lanza un cebo y espera a que la persona o el pez «pique».

Con frecuencia, los ciberdelincuentes lo hacen mediante emails fraudulentos que parecen proceder de remitentes de confianza y que incluyen un enlace que, aparentemente, te lleva al sitio web de la empresa.

Cuando rellenas los datos, esa información sensible puede ser objeto de robo.

Esos datos pueden ser cualquier información privada de valor, como credenciales de inicio de sesión (email y contraseña), datos bancarios (información de la tarjeta de crédito o credenciales para acceder a tu banco) o incluso datos personales (fecha de nacimiento, dirección o número de la seguridad social).

El phishing se considera un tipo de ataque de ingeniería social porque se basa en fallos humanos, no en errores de hardware o software.

Los tipos más comunes de ataques de phishing incluyen:

Un ataque de phishing básico intenta engañar a un usuario para que introduzca datos personales u otra información confidencial.

Unos 3700 millones de personas envían en el entorno de 350 000 millones de emails cada día. Eso lo convierte en el canal ideal para los cibercriminales. Imagina si el 1 % de esos emails son una estafa, y el 1 % de ese porcentaje funciona. Eso supondría que 35 millones de intentos al día tienen éxito.

Te aseguramos que más del 1 % de los emails que se envían son una estafa, pero nos gustaría ayudarte a que muchísimo menos de ese 1 % lleguen a tener éxito.

Un ataque de phishing puede tener un objetivo particular, como personas que usan un producto concreto, o puede ser generalizado, dirigido al público en general con concursos y premios falsos. En ambos casos, se pide a las víctimas que introduzcan sus nombres, direcciones de email y, en algunos casos, contraseñas e información bancaria.

Otra opción es que el email contenga un archivo adjunto malicioso que se te pide que descargues. En muchos casos, el payload malicioso irá oculto dentro de un documento de Microsoft Word que requiere que el usuario habilite las macros para funcionar. Cuando intentas abrir el documento, se te pide que actualices el software o que des ciertos permisos para ver el documento correctamente. Y si aceptas, es probable que estés abriendo tú solito una grave brecha de ciberseguridad.

Los atacantes tienen muchas formas de conseguir tu dirección de email y vincularla a un servicio que uses. Esto puede ocurrir sin tu conocimiento o sin el conocimiento del proveedor de servicios.

Algunas de esas formas son:

Ahora que conocemos los fundamentos básicos de qué es el phishing y cómo funciona, podemos explorar los tipos más habituales.

Es fácil asumir que prácticamente todo el mundo ha recibido ya un ataque de phishing por email o que ha terminado en un sitio web sospechoso. Hay muchos tipos de ataques y los phishers son cada vez más y más creativos, así que debemos estar al tanto de algunos de los métodos nuevos que usan para que nos salte la señal de alarma antes de que nos pillen.

A continuación, enumeramos algunos de los tipos de ataques más populares que se usan en la actualidad. Primero vamos a profundizar en los distintos objetivos que persiguen.

El enfoque «spray and pray» es el tipo de ataque de phishing menos completo. En él, se envía un mensaje masivo a millones de usuarios. Estos mensajes siempre muestran algún tipo de urgencia, ya sea indicando que es un email «importante» de tu banco o un servicio popular, o algo del tipo «Has ganado un iPhone último modelo. Reclámalo ahora».

Según las capacidades técnicas del hacker, estos ataques podrían no necesitar páginas web falsas: se pide a las víctimas que respondan al atacante por email con la información sensible.

Suelen ser ineficaces, pero se pueden enviar a una enorme cantidad de direcciones de correo electrónico. No hace falta que caigan demasiadas víctimas para que el atacante lo considere un éxito.

Este ataque es más avanzado. A diferencia del «spray and pray», que se envía a una lista masiva, el «spear phishing» se dirige a grupos concretos con un mensaje más personalizado. Los atacantes, por ejemplo, se dirigen a usuarios de una marca concreta y diseñan una réplica del email de la marca.

Otra versión de estos ataques se centra en una organización concreta, un departamento o incluso una persona específica de dicha organización para garantizar la máxima oportunidad de que el email se abra y así poder conseguir más información personal. Los ciberataques de perfil más alto suelen proceder de este tipo de enfoque.

Los métodos pueden variar en función del objetivo. Los objetivos de «spray and pray» requieren menos esfuerzo que los de «spear phishing», por ejemplo. No hay que invertir mucho para encontrar una lista de emails objetivo, crear páginas de destino personalizadas, etc.

A medida que el phishing ha ido evolucionando, vemos cada vez más métodos que no se limitan al email, sino que también incluyen sitios web o redes sociales.

Los emails de «clone phishing» son prácticamente idénticos a un email que hayas recibido hace poco. No obstante, en este caso, el nuevo email se enviará desde una dirección suplantada que se parece a la original.

Por ejemplo, help@appplehelp.com en lugar de help@apple.com (fíjate en las tres «P»).

Dentro del contenido, la única diferencia entre el email clonado y el original es que los enlaces o los archivos adjuntos se han cambiado para dirigirte directamente a sitios o software maliciosos. Como el email se parece tantísimo al original, es más probable que los destinatarios caigan en este tipo de ataque.

Este ataque se dirige a un grupo más reducido de personas de perfil alto, como miembros de una junta directiva o del equipo de finanzas o de TI de una empresa. Podría parecer que el email procede de una fuente de confianza, como del director ejecutivo de la empresa.

Los ataques BEC suelen ser solicitudes «urgentes» de una marca o de un miembro con cierta antigüedad de la marca. Estos emails son tácticas de ingeniería social para engañar a otros miembros del equipo o usuarios para que den los datos de sus cuentas bancarias o hagan una donación.

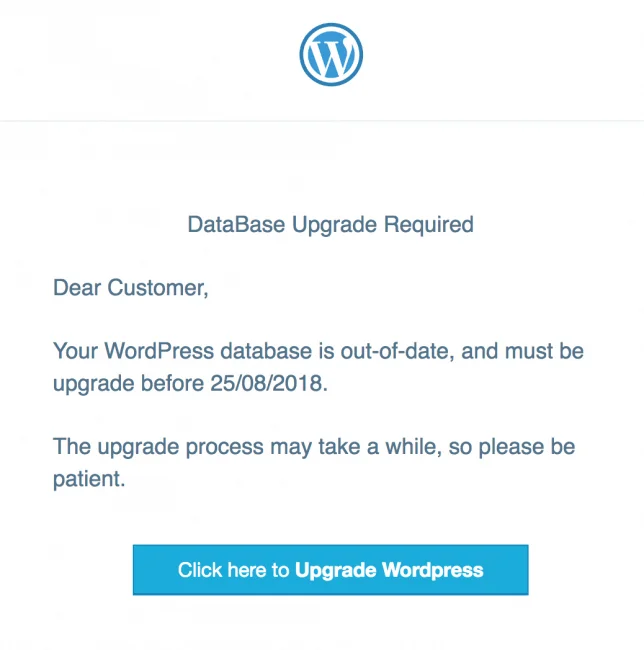

Muchos proveedores de servicios populares en el terreno del software se convierten en víctimas de estos ataques. A continuación, puedes ver un ejemplo de email de phishing enviado por alguien que intenta suplantar a WordPress:

Cuando hagas clic en un enlace o en cualquiera de los botones, se te redirigirá a una página falsa creada para recopilar tu información.

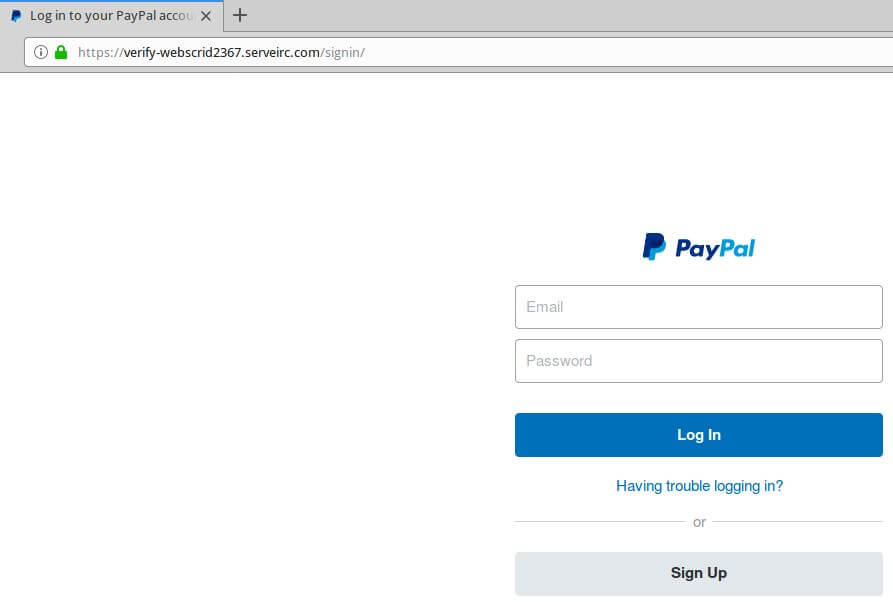

Las páginas de sitios web falsas están diseñadas para parecer auténticas. En muchos casos, llegarás a una página de inicio de sesión o de pago simple (como el ejemplo de PayPal que puedes ver más abajo), ya que son muy fáciles de recrear para muchos casos de uso y pueden ser eficaces a la hora de capturar información personal.

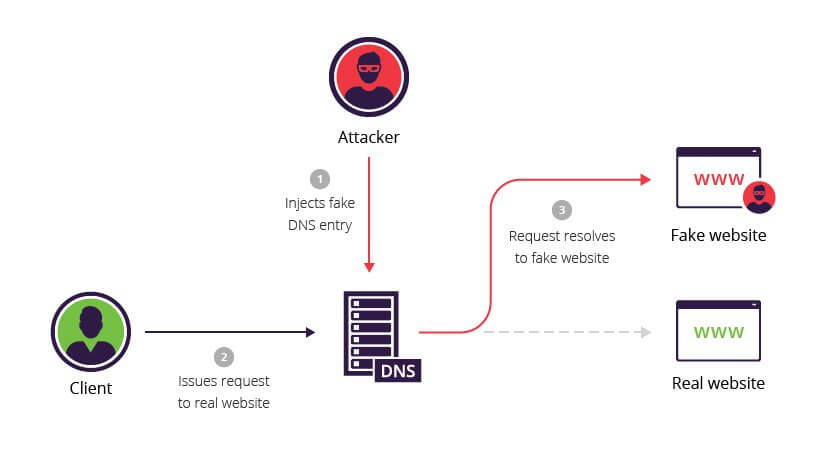

Este método de phishing requiere que el hacker cree un sitio web que suplante uno real y, mediante la explotación de vulnerabilidades en el sistema del nombre de dominio, hace coincidir la URL con la IP que hay tras ella.

De hecho, los atacantes podrían redirigir el tráfico desde el sitio real hasta el sitio falso. Este quizá sea el tipo de phishing más peligroso, porque los registros DNS no los controla el usuario final y eso hace que sea más difícil defenderse frente a este ataque.

Este tipo de phishing es más fácil de crear que el de «pharming», porque no tienes que suplantar exactamente el dominio que te interesa. La URL parecerá auténtica, pero con una pequeña diferencia de la real. El objetivo es sacar provecho de los errores ortográficos cuando los usuarios escriben las URL. Por ejemplo, podrían:

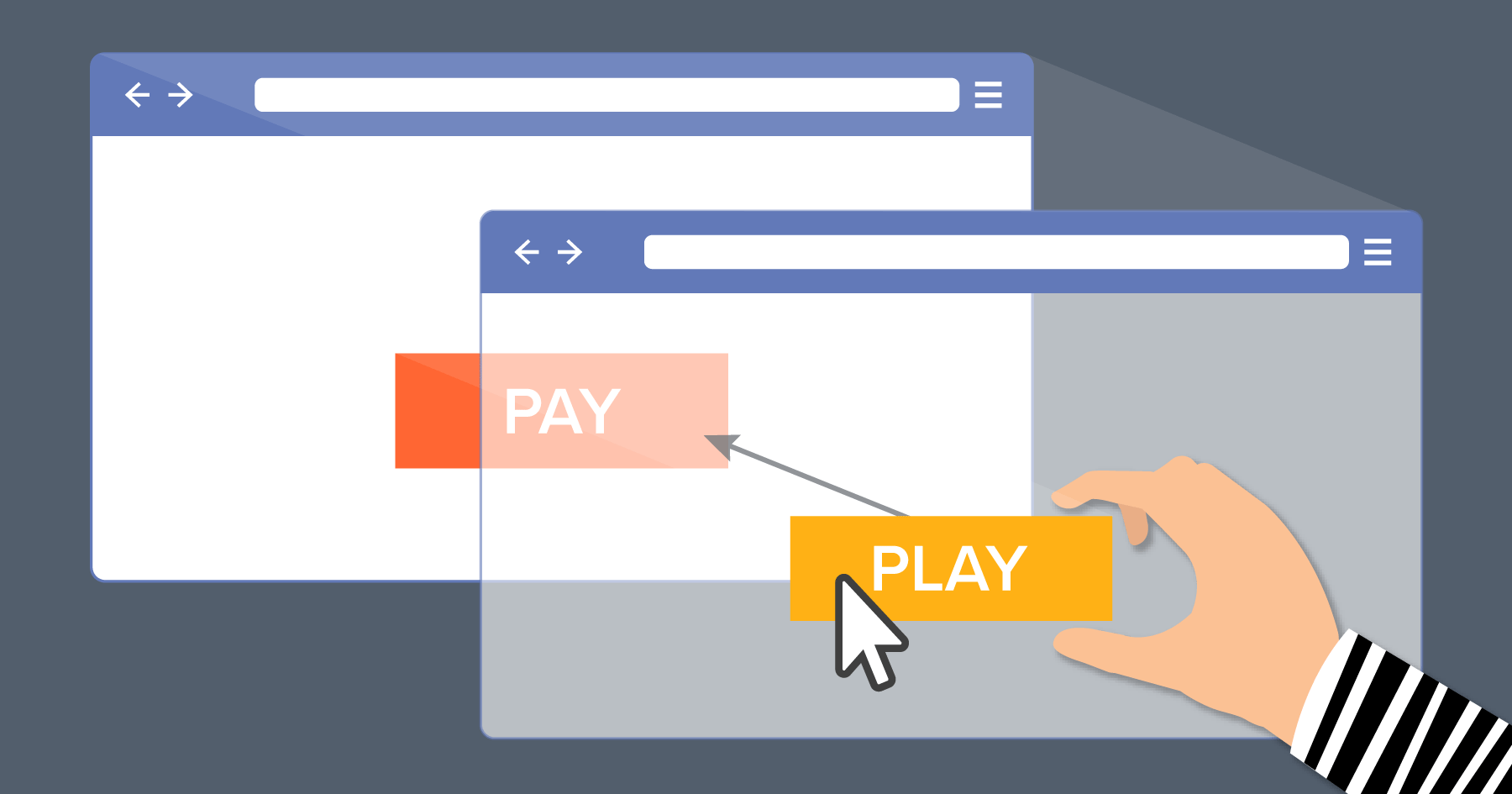

En este tipo de ataque, los hackers colocan contenido clicable en botones legítimos. Por ejemplo, un comprador digital podría pensar que está haciendo clic en un botón para hacer una compra, pero en su lugar, descarga malware.

Hoy en día todo ocurre en las redes sociales, incluyendo los ataques de phishing.

Imagina que recibes un mensaje de Instagram con un enlace que dice «Vota por mí» o «¿Recuerdas cuando estuviste en París?» que te redirige a la página de inicio de Instagram al hacer clic en él. ¿A que es raro?

Sin embargo, algunas personas no prestan la debida atención o creen que se trata simplemente de un problema, e introducirán su nombre de usuario y la contraseña. Pero en realidad, esta página nueva no es Instagram, y los estafadores tienen ahora la información de tu cuenta.

Algunos ataques se detectan fácilmente, como cuando un bot de LinkedIn o X te envía un mensaje privado con una URL acortada. Es probable que esta URL te lleve a una página vacía o a una con contenido sospechoso.

Siguen apareciendo nuevos ataques que usan las redes sociales, y algunos de ellos ahora están más trabajados. Por ejemplo, podrían fingir que son otra persona en internet, lo cual no es difícil dada la cantidad de imágenes públicas que hay. Con el tiempo, estos perfiles falsos podrían enviarte mensajes legítimos junto con mensajes de phishing para capturar más información sobre ti.

Ahora que casi todo el mundo lleva un smartphone en el bolsillo, la mayoría de gente es aún más vulnerable a ataques de phishing por SMS o cualquier otra aplicación de mensajería.

Un ataque de phishing por SMS funciona prácticamente igual que un ataque por email: presenta a la víctima contenido como un incentivo para hacer clic a través de una URL maliciosa.

Los SMS son breves y suelen ser mensajes que pudieran resultar relevantes en tu vida, por lo que llaman la atención del destinatario muy fácilmente para hacer que actúe rápido y sin pensar. Dada la naturaleza sin formato del SMS y lo fácil que es suplantar la identidad en el teléfono, estas estafas son más difíciles de detectar. Cuando se hace clic en el SMS, el ataque funciona igual que los ataques por email.

Otro tipo de phishing en dispositivos móviles se hace mediante aplicaciones sospechosas que se descargan de sitios web no autorizados.

La aplicación podría contener scripts que, una vez abiertos en tu dispositivo, pueden acceder a todos tus datos. Se puede acceder a todas las contraseñas y también quedará expuesta toda tu información bancaria o la de tus tarjetas de crédito.

Si un email o un sitio web te parecen sospechosos, hay algunos detalles en los que puedes fijarte. Aunque algunas campañas de phishing se crean para parecer auténticas, siempre hay pistas que nos ayudan a detectarlas de forma fácil. Echemos un vistazo a algunos de los detalles que podrían indicar que estás siendo víctima de un ataque de phishing.

Comprueba si has recibido en alguna ocasión algo del mismo remitente. Si el atacante ha sido suficientemente listo, enmascarará bien la dirección de remitente y la diferencia podría ser solo una letra que podrías pasar por alto si no te fijas bien.

Si has recibido un mensaje que parece proceder de la cuenta oficial de una empresa (algo como «support@mailjet-com.com«), confirma que el dominio del email de esta empresa es el correcto. Aunque el mensaje parezca legítimo, sin faltas de ortografía o gramática, con el formato correcto y el logotipo de la empresa, podría ser una cuenta fraudulenta.

Una pista es verificar si el dominio es ligeramente distinto al habitual (como añadir un sufijo al nombre de dominio). Pero lo más importante es que la mayoría de las marcas legítimas nunca te pedirán que des información personal por email.

Muchos ataques de phishing no están muy bien planificados, especialmente los de tipo «spray and pray», y los mensajes podrían contener faltas de ortografía y gramática. Es improbable que los mensajes de organizaciones de gran calado contengan ese tipo de errores. Por tanto, los mensajes mal escritos son un indicador claro de que el mensaje podría no ser legítimo.

Es muy habitual que los mensajes de phishing pidan al usuario que haga clic en un enlace que lleva a un sitio web falso diseñado para fines maliciosos. La URL podría parecer legítima, pero quizá haya pequeños errores como letras que faltan o que se han sustituido.

Si el mensaje parece raro, siempre es recomendable dedicar unos segundos a examinar el enlace con detenimiento, pasando el ratón por encima para ver si la dirección web es distinta a la real.

Siempre puedes contactar con la marca usando la dirección de email pública o el número de teléfono antes de hacer clic en nada que te parezca sospechoso.

Muchos ataques de phishing contienen mensajes que avisan de problemas con tu cuenta o problemas con un pago. Esto se debe a que el atacante intenta conseguir que actúes rápidamente sin pensar demasiado. En estos casos, es todavía más importante comprobar la dirección de remitente y los enlaces que contiene el mensaje.

Lamentamos reventarte la burbuja, pero lo más probable es que cualquier mensaje que te diga que has ganado un cupón o un premio sea un ataque de phishing.

Que, oye, si resulta que lo has ganado de verdad, ¡enhorabuena! Pero por si acaso, ten mucho cuidado y comprueba bien este tipo de mensajes.

Si has sido víctima de un ataque de phishing, lo primero que tienes que hacer es cambiar todas tus contraseñas de inmediato. Lo ideal es que las cambies todas, no solo la del servicio que podría haber suplantado el atacante.

Es alarmante lo que se puede hacer con una sola credencial de inicio de sesión. Plantéate la posibilidad de usar un gestor de contraseñas en el futuro, para reducir el riesgo y asegúrate de que tienes una solución antivirus con funciones de navegación web segura instaladas y actualizadas.

También debes ponerte en contacto con el proveedor de servicios que ha sido replicado en el ataque de phishing y seguir sus instrucciones.

Una proporción muy grande del tráfico mundial de correo electrónico es en realidad fraude o phishing con el fin de robar información o datos de acceso. Es fácil ser víctima de estos correos y hoy en día le puede pasar a cualquiera.

A continuación, incluimos algunas medidas preventivas anti-phishing. Te damos algunas ideas:

Todos los consejos anteriores son muy útiles para intentar evitar que te afecten los ataques de phishing pero, ¿qué podemos hacer como remitentes?

La respuesta es ponérselo más difícil a los estafadores y que no puedan suplantar nuestra identidad como marcas fácilmente. ¿Cómo?

Quizá hayan pasado casi treinta años, pero el phishing sigue siendo una amenaza por dos motivos: es fácil ponerlo en marcha y funciona.

Por tanto, si te encuentras con un mensaje inesperado o emails sospechosos de alguien que no conoces (¿un príncipe desesperado, tal vez?) o de una marca que no usas… ¡no hagas clic en él! No querrás filtrar tu información a algún hacker que esté al otro lado.

Nunca se es demasiado cauteloso a la hora de usar internet. Escoge proveedores que cuiden al máximo la privacidad y la seguridad de tus datos personales, toma medidas de prevención y asegúrate de que no hay nada sospechoso cuando hagas compras online o introduzcas nombres de usuario y contraseñas.

Cuando aprendas a identificar los intentos de phishing, podría incluso ser entretenido llevar un control de los mejores y los peores ejemplos. Algunos serán impresionantemente realistas, pero otros son simple y llanamente malos.

Y si quieres conocer más sobre email marketing y las últimas noticias de la industria, suscríbete a nuestra newsletter.

Envíame la newsletter. Acepto expresamente recibir la newsletter y sé que puedo darme de baja fácilmente en cualquier momento.

***

Este artículo es una versión actualizada del artículo ¿Qué es el phishing?, de Gabriela Gavrailova, que se publicó en el blog de Mailjet en diciembre de 2019.