Entregabilidad

Qué es DMARC y cómo implementarlo: Una guía detallada

Entregabilidad

La suplantación de identidad en los correos electrónicos está a la orden del día en internet. Los emails fraudulentos adoptan diversas formas: estafas, ransomware e incluso manipulación del mercado de valores.

Asimismo, cada año somos testigos de cómo las empresas pierden millones de dólares, víctimas de piratas informáticos con intenciones perversas y ni siquiera las organizaciones benéficas están a salvo. Puedes tener tu propio dominio y elegir adoptar estrictas medidas de seguridad y, aun así, es posible suplantar tu dirección de remitente si no tienes implementada la autenticación DMARC.

Pero, ¿qué es DMARC y por qué es tan importante? En este artículo, te contamos todo lo que necesitas saber sobre esta práctica para la autenticación de email, así como los pasos que debes seguir para implementarla.

Prepárate, este acrónimo tiene tela.

La autenticación de mensajes basada en dominios, informes y conformidad (DMARC, por sus siglas en inglés) es un método de autenticación diseñado para evitar que agentes malintencionados se hagan pasar por ti.

Desarrollada en 2012, DMARC se ha convertido en una práctica estándar del sector y en tu primera línea de protección contra los emails maliciosos en tu programa de envío de emails. ¿No sabes seguro si ya tienes DMARC configurado? Utiliza esta herramienta para efectuar una comprobación rápida de la autenticación DMARC.

Si quieres obtener más información o ver las especificaciones técnicas de DMARC, puedes consultar el documento RFC 7489 de la IETF o la página web DMARC.org.

Si bien el email es tan antiguo como la propia internet, la autentificación de emails es un proceso en desarrollo.

Antes de que existiera DMARC, los proveedores de servicios de envío de emails como Google dependían de filtros estrictos y de los comentarios de los usuarios para identificar a los spammers. Dichos filtros eran tan estrictos, que, de hecho, podían bloquear a remitentes legítimos.

Como remitente, si utilizas DMARC, puedes analizar los informes de los bucles de retroalimentación y desarrollar un protocolo de autenticación de correo electrónico estricto que indique a los servidores de recepción de emails qué direcciones IP de tu dominio son las tuyas. Una política de DMARC ordenará a los ISP que rechacen los emails entrantes procedentes de IP fraudulentas que traten de utilizar tu dominio.

Todo eso está muy bien pero, ¿por qué debería molestarme si mis mensajes llegan sin problemas a la bandeja de entrada de sus destinatarios? La respuesta es «por seguridad». El 90 % de los ataques a redes se llevan a cabo a través de la infraestructura de emails y son cada vez más sofisticados. Si sufrieses un ataque de phishing o de spoofing, la reputación de tus IP, la tasa de entregabilidad y la reputación de tu marca se verían gravemente dañadas.

Suena aterrador, ¿verdad? Pero espera, antes de apresurarte a configurar DMARC, debes entender cómo funciona.

En pocas palabras, DMARC es una línea de código que entra en tu registro TXT de DNS (Sistema de Nombres de Dominio). Sin embargo, DMARC es mucho más que código: es un proceso que se lleva a cabo antes, durante y después de la implementación para garantizar que tu sistema de email siga funcionando sin problemas.

Repasemos tres componentes clave de DMARC para entender mejor este estándar de autenticación.

Para entender DMARC, primero necesitamos echar un vistazo a sus predecesores: el Marco de directivas de remitente (SPF) y DomainKey Identified Mail (DKIM).

SPF es un método de autenticación que habilita a los remitentes para publicar las IP de los servidores SMTP de confianza que estén autorizados a enviar desde un dominio. A continuación, el servidor receptor comprueba este registro para validar el email y poder enviarlo a la bandeja de entrada. Por otra parte, la autenticación DKIM es una firma digital incluida en tus registros DNS públicos, la cual es verificada con una clave privada en el encabezado de tu email.

¿Por qué son tan importantes estos registros para DMARC? Porque DMARC aprueba o rechaza un mensaje en función de la alineación entre SPF y DKIM.

Se recopila un registro DMARC de etiquetas y valores relativamente sencillos (solo es necesario incluir dos campos, el resto son opcionales). En esta publicación, cubriremos los requisitos mínimos. Sin embargo, Google tiene una lista con todas las etiquetas avanzadas.

Aquí tenemos un ejemplo de un registro DMARC simple:

La primera etiqueta v= es fácil. Siempre debe ser DMARC1. De momento no hay otras versiones, así que usa siempre 1.

La segunda etiqueta p= es una instrucción para el servidor de email del destinatario sobre aquellos correos que no superen la autenticación. Estas son las opciones:

Si estás utilizando BIMI, la etiqueta p= debe ajustarse a «quarantine» o «reject», ya que BIMI no es compatible con «none».

La tercera etiqueta es rua= o «Denunciar dirección de email». Se trata de un buzón de correo específico al que se envían tus informes agregados de DMARC.

Si no deseas recopilar tú el registro, Dmarcian dispone de un asistente gratuito que genera registros DMARC.

Por último, tenemos la fase de presentación de informes DMARC. Una vez que DMARC se haya implementado de forma segura, los informes comenzarán a aterrizar en tu bandeja de entrada asignada. Estos informes te brindarán información sobre:

Hay una etiqueta de informe opcional ruf= , que indica a los ISP adónde devolver informes fallidos o forenses. Aunque esta etiqueta no es compatible con todos los proveedores de servicios de correo electrónico por motivos de datos (sí, hablamos de Gmail…), puede darte más información estratégica sobre el contenido de los emails fallidos en comparación con un informe global al uso.

Los resultados de estos informes te ayudarán a orientar tu política de DMARC. Por ejemplo, si la mayoría de los mensajes pasan por los servidores de correo electrónico del receptor, necesitarás una política más estricta para atrapar a los suplantadores.

Cada día tendrás que analizar tus informes y solucionar cualquier problema que detectes, como el envío de emails legítimos a la carpeta de correo no deseado. Ahora que tenemos una mejor comprensión de la autenticación DMARC, vamos a ver una lista de pasos para implementarla.

¿Te preguntas cómo ajustar la configuración de DMARC como propietario del dominio? Aquí tienes una guía detallada que te ayudará a implementar esta autenticación.

Sabemos que estás impaciente por implementar tu nueva política DMARC, pero primero debes hacer ciertos preparativos.

Como hemos mencionado anteriormente, debes tener activados los registros SPF y DKIM para poder ejecutar DMARC.

Para el SPF, es necesario agregar un registro TXT de DNS a tu proveedor de DNS; lo tienes en la configuración de tu ESP. Para las firmas DKIM, el proceso es similar: dentro de la configuración de tu proveedor de DNS, copia el registro DKIM de tu ESP y pégalo en tu archivo TXT de DNS.

Los informes XML con un seguimiento de tus emails a cada ubicación e ISP se acumularán rápidamente. Por eso, necesitas poner en marcha un buzón que funcione de forma independiente a otras direcciones de correo electrónico. Para las pequeñas empresas, estos informes pueden ser pocos, pero para una organización grande pueden llegar a ser miles. Considera la posibilidad de utilizar un servicio de terceros para gestionar y descodificar estos informes.

Incluso a un prodigio del ajedrez le costaría recordar una lista de direcciones IP. Así que, cuando empiecen a llegar los informes de DMARC, vas a agradecer tener a mano una lista de tus dominios de envío para poder separar los falsos de los conocidos.

Puedes valerte de una función de gestión de dominios para la auditoría de tus dominios. Hacer este paso al principio te ahorrará mucho tiempo y dolores de cabeza, sobre todo si tienes una empresa grande que requiera colaboración cruzada entre equipos. Por suerte, nuestros amigos de Dmarcian han creado un video verdaderamente útil sobre la gestión de proyectos de DMARC.

Antes de DMARC, los proveedores de servicios de email eran los responsables de decidir el destino de tus correos. Ahora tú puedes tomar las riendas definiendo tu política de autenticación; es decir, determinando qué medida debe tomar Microsoft cuando un mensaje proveniente de tu dominio no coincida con el registro DMARC. Imagina que tu política funciona como un semáforo, donde el objetivo es pasar de verde («none») a naranja («quarantine») y finalmente a rojo («reject»).

La etiqueta p=none no hace cambios en tus ajustes actuales; el proveedor de servicios de envío de correos llevará el mensaje de forma normal al destinatario. Se trata de un buen punto de partida, ya que te permite supervisar los informes iniciales de DMARC en modo seguro.

Recuerda que BIMI no admite ninguna política de DMARC con la opción p= configurada en «none».

A estas alturas, ya deberíamos saber lo que es una política de cuarentena. En lo relativo a DMARC, significa enviar los emails no válidos a la carpeta de correo no deseado hasta que conozcas al 100 % la procedencia de dichos correos.

Llegar a p=reject es el objetivo final de DMARC. Aunque la cuarentena es un buen comienzo, no quieres que los emails falseados se queden en la carpeta de correo no deseado de tu cliente. Eso sí, elegir esta política demasiado pronto puede provocar el rebote de emails legítimos; por eso, no actives la política de rechazar hasta que hayas revisado tus informes (véase paso cinco) a conciencia.

Como conviene dosificar el ritmo de la autenticación, considera aplicar tu política a solo un pequeño porcentaje de tus mensajes al principio, usando esta etiqueta: pct=5 .

El número cinco representa el 5 % del total de mensajes enviados desde tu dominio. Ten en cuenta tu tiempo, recursos y propensión al riesgo para determinar cómo deseas configurar este valor. Empezar desde abajo e ir aumentando lenta y gradualmente este valor es el enfoque más seguro. El volumen de autenticación por defecto será del 100 % si no añades esta etiqueta.

Ahora que has definido tu política de DMARC, es hora de actuar.

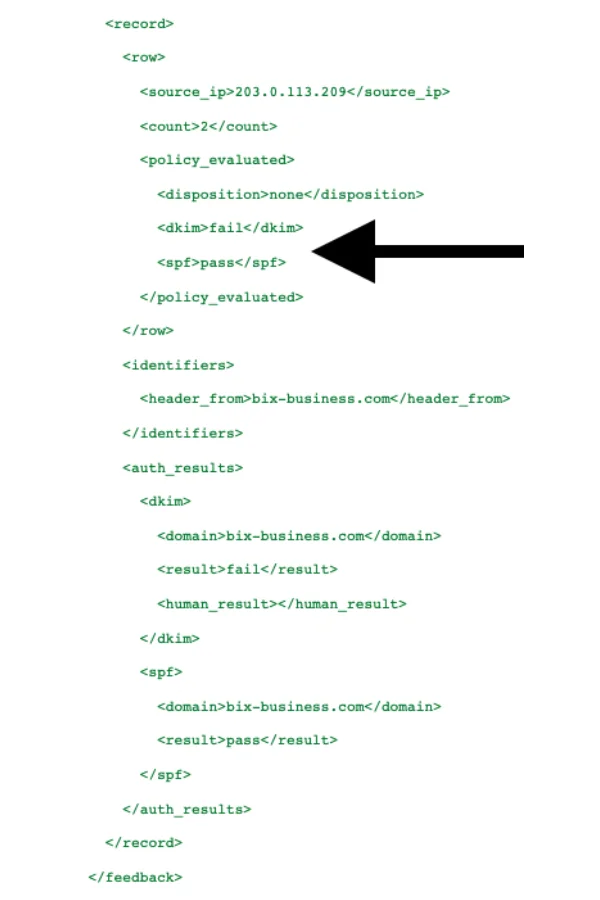

Ahora tienes un registro DMARC y los informes habrán empezado a llegar a tu bandeja de entrada con datos que te indican qué mensajes han aprobado o suspendido los pasos de autenticación SPF y DKIM. Un informe XML de DMARC sin procesar tiene el siguiente aspecto:

Nota: este registro está parafraseado.

Este tipo de archivos en lenguaje de marcado extensible (XML) está realmente diseñado para su lectura automática, por lo que a una persona le puede costar leerlo, además de requerir mucho tiempo. Sin embargo, hay formas de hacer que estos informes sean más claros:

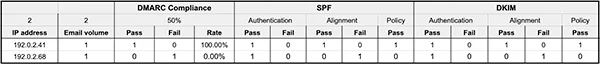

No somos robots, nos gustan los informes en formato tabular.

Vale, antes quizá estábamos un poco perdidos, pero ahora las cosas empiezan a tener sentido, ¿no?. Queremos poder reconocer las direcciones IP de la columna izquierda como nuestras. Sin embargo, es poco probable que recuerdes todas las IP de tus aplicaciones de terceros. Hay un proceso de tres pasos para lidiar con estos flujos de email:

La política DMARC (p=) que has elegido debería evolucionar gradualmente como un semáforo, de p=none a p=quarantine para, finalmente, llegar a p=reject. Esto te da tiempo para recopilar datos y analizar metódicamente tus informes diarios. Un despliegue seguro tendría este aspecto:

Empezando con este registro, los mensajes se enviarán con normalidad y se emitirán informes desde el ISP, lo que te permitirá identificar remitentes seguros en tu dominio. Seis semanas deberían bastar para la recopilación de datos antes de pasar a la siguiente fase:

Ve aumentando el valor pct= poco a poco conforme recopilas información, hasta llegar al 100 %. Cuando estés satisfecho con los mensajes en cuarentena, pasa a la siguiente fase:

Aumenta el pct= gradualmente y asegúrate de que todo el correo legítimo llegue a la bandeja de entrada, hasta llegar al 100 %. Enhorabuena, ¡has implementado la autenticación DMARC correctamente y de forma segura!

Mailjet es la marca líder en autenticación de emails ya que solicita registros DKIM y SPF de forma predeterminada para poder empezar a enviar emails. Por lo tanto, si ya estás utilizando Mailjet, estás a solo un paso de completar el rompecabezas que supone la autenticación con DMARC. Este proceso también puede mejorar otros aspectos de tu programa de email, como identificar IP seguras gracias a la función de gestión de dominios.

Pero la historia no acaba aquí: un ISP sigue teniendo derecho a enviar tus mensajes de correo electrónico a la carpeta de correo no deseado si no sigues las prácticas recomendadas de envío de emails. Así que, ¿por qué dejarlo ahí? Echa un vistazo a estas prácticas recomendadas en materia de entregabilidad de emails y mantén tus mensajes lejos de la carpeta de spam.

***

Este artículo es una versión actualizada del post “Implementación de DMARC: una guía detallada“, publicado en el blog de Mailjet en marzo de 2022 por Phil Adams.